Web安全實踐 從服務(wù)器安全到軟件開發(fā)生命周期

引言

在數(shù)字化時代,Web應(yīng)用已成為企業(yè)與個人服務(wù)的核心載體,其安全性直接關(guān)系到數(shù)據(jù)資產(chǎn)、用戶隱私乃至業(yè)務(wù)連續(xù)性。有效的Web安全實踐,需要從理解基礎(chǔ)架構(gòu)、識別威脅工具、應(yīng)用防護技術(shù),并最終將安全理念融入開發(fā)流程。本文將圍繞Web服務(wù)器簡介、常用攻擊軟件、核心安全技術(shù)以及網(wǎng)絡(luò)與信息安全軟件開發(fā)(安全開發(fā))等關(guān)鍵環(huán)節(jié)展開系統(tǒng)闡述。

一、Web服務(wù)器簡介:安全的第一道防線

Web服務(wù)器是響應(yīng)客戶端(如瀏覽器)HTTP/HTTPS請求、提供網(wǎng)頁或應(yīng)用服務(wù)的軟件。它是網(wǎng)絡(luò)流量的主要入口,因此其配置與維護是Web安全的基礎(chǔ)。

- 主流Web服務(wù)器:

- Apache HTTP Server:歷史悠久,模塊化設(shè)計,功能強大,配置靈活,擁有龐大的用戶和社區(qū)支持。

- Nginx:以高性能、高并發(fā)和低內(nèi)存占用著稱,常作為反向代理、負載均衡器和靜態(tài)內(nèi)容服務(wù)器。

- Microsoft IIS:緊密集成于Windows Server操作系統(tǒng),與.NET技術(shù)棧配合良好。

- 其他:如輕量級的Lighttpd、開源的Tomcat(Servlet容器)等。

- 服務(wù)器安全配置要點:

- 最小權(quán)限原則:以非特權(quán)用戶身份運行服務(wù),嚴格限制文件和目錄權(quán)限。

- 及時更新:持續(xù)更新服務(wù)器軟件、操作系統(tǒng)及所有組件,修補已知漏洞。

- 精簡配置:關(guān)閉不必要的服務(wù)、端口和默認功能,移除無關(guān)的模塊和示例文件。

- 安全日志:啟用并定期審計訪問日志、錯誤日志和安全日志,監(jiān)控異常行為。

- 使用HTTPS:部署SSL/TLS證書,強制使用HTTPS,配置安全的加密套件和協(xié)議版本。

二、常用攻擊軟件與攻擊向量

攻擊者利用自動化工具和軟件來發(fā)現(xiàn)和利用Web漏洞,效率極高。了解這些工具是防御的前提。

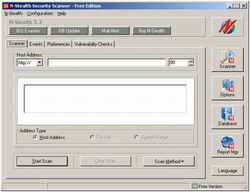

- 掃描與偵察工具:

- Nmap:網(wǎng)絡(luò)發(fā)現(xiàn)和安全審計工具,用于掃描開放端口、識別服務(wù)與操作系統(tǒng)。

- Nikto:開源的Web服務(wù)器掃描器,能檢測潛在的危險文件、過時版本和配置問題。

- OWASP ZAP / Burp Suite:主動和被動Web應(yīng)用安全測試工具,可攔截、修改、重放HTTP/HTTPS請求,是發(fā)現(xiàn)SQL注入、XSS等漏洞的利器。

- 漏洞利用工具:

- SQLmap:自動化檢測和利用SQL注入漏洞,支持多種數(shù)據(jù)庫。

- Metasploit Framework:滲透測試框架,提供大量漏洞利用模塊、載荷生成器及輔助工具。

- BeEF:瀏覽器攻擊框架,專注于利用客戶端的XSS等漏洞,實現(xiàn)對用戶瀏覽器的控制。

- 攻擊向量示例:

- 注入攻擊:通過輸入點(如表單)插入惡意代碼或命令(如SQL, OS命令)。

- 跨站腳本:在Web頁面中注入惡意腳本,在用戶瀏覽器中執(zhí)行。

- 跨站請求偽造:誘騙用戶在已認證的Web應(yīng)用中執(zhí)行非本意的操作。

- 安全配置錯誤:利用默認配置、未受保護的文件目錄或過時的軟件版本。

- 敏感數(shù)據(jù)泄露:未加密傳輸或存儲的密碼、會話令牌、個人身份信息等。

三、核心Web安全技術(shù)

為應(yīng)對上述威脅,一系列安全技術(shù)與實踐被廣泛應(yīng)用于Web開發(fā)與運維。

- 前端安全:

- 輸入驗證與輸出編碼:對所有用戶輸入進行嚴格的驗證和過濾,對所有動態(tài)輸出進行恰當(dāng)?shù)木幋a(HTML, URL, JavaScript等),是防御XSS和注入的基石。

- 內(nèi)容安全策略:通過HTTP頭定義可信的內(nèi)容來源(如腳本、樣式、圖片),有效緩解XSS和數(shù)據(jù)注入攻擊。

- 同源策略與CORS:理解并正確配置跨域資源共享,防止敏感數(shù)據(jù)被惡意網(wǎng)站讀取。

- 后端與通信安全:

- 參數(shù)化查詢/預(yù)編譯語句:從根本上防止SQL注入。

- 身份認證與會話管理:使用強密碼哈希算法,實施多因素認證,安全地生成、存儲和傳輸會話令牌。

- HTTPS與HSTS:全程使用TLS加密通信,并通過HSTS頭強制瀏覽器使用HTTPS。

- 安全頭設(shè)置:如

X-Frame-Options(防點擊劫持)、X-Content-Type-Options(防MIME嗅探)等。

- 運維與架構(gòu)安全:

- Web應(yīng)用防火墻:部署在應(yīng)用前端,用于過濾、監(jiān)控和阻斷惡意HTTP流量。

- 入侵檢測/防御系統(tǒng):監(jiān)控網(wǎng)絡(luò)或主機層面的異常活動。

- 定期安全評估:進行滲透測試、漏洞掃描和代碼審計。

四、網(wǎng)絡(luò)與信息安全軟件開發(fā):構(gòu)建安全“免疫系統(tǒng)”

安全的Web應(yīng)用不應(yīng)僅靠外部防護,更需在開發(fā)階段內(nèi)建安全屬性,即“安全開發(fā)”。

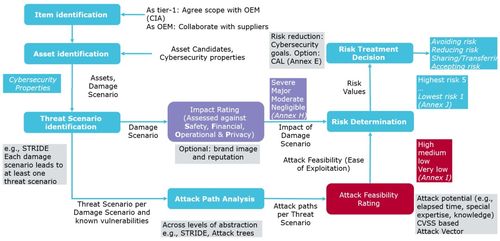

- 安全開發(fā)生命周期:將安全活動集成到軟件開發(fā)的每個階段。

- 需求與設(shè)計:進行威脅建模,識別潛在威脅和攻擊面,定義安全需求。

- 實現(xiàn):遵循安全編碼規(guī)范,使用安全的API和庫,進行同行代碼審查。

- 驗證:結(jié)合自動化工具和手動測試進行安全測試(SAST, DAST, IAST)。

- 發(fā)布與響應(yīng):制定安全部署和補丁管理流程,建立安全事件應(yīng)急響應(yīng)計劃。

- 開發(fā)中的關(guān)鍵實踐:

- 依賴管理:使用自動化工具掃描第三方庫和組件的已知漏洞。

- 秘密管理:切勿在代碼中硬編碼密碼、API密鑰,使用安全的密鑰管理服務(wù)。

- 錯誤處理:避免向用戶泄露詳細的系統(tǒng)錯誤信息,使用統(tǒng)一的、無害的錯誤頁面。

- 安全培訓(xùn):提升開發(fā)、測試和運維團隊的安全意識和技能。

###

Web安全是一個動態(tài)的、多層次的防御體系。從加固Web服務(wù)器這一基礎(chǔ),到了解攻擊者的工具與思路,再到應(yīng)用具體的安全技術(shù)進行防護,最終目標(biāo)是將安全內(nèi)化于軟件開發(fā)的全過程,打造具備“安全免疫力”的Web應(yīng)用。對于開發(fā)者和運維人員而言,持續(xù)學(xué)習(xí)、保持警惕、遵循最佳實踐,是應(yīng)對日益復(fù)雜網(wǎng)絡(luò)威脅的唯一途徑。

如若轉(zhuǎn)載,請注明出處:http://www.kby8.cn/product/46.html

更新時間:2026-01-22 08:34:44